系统分析师视角下的信息安全核心 通信与网络安全技术及系统访问控制技术的融合与演进

在数字化浪潮席卷全球的今天,信息安全已成为组织生存与发展的生命线。作为连接业务需求与技术实现的桥梁,系统分析师肩负着深刻理解并规划信息安全体系的重任。其中,通信与网络安全技术与系统访问控制技术构成了现代信息安全架构的两大基石,二者相互交织、协同作用,共同抵御来自内外部的安全威胁。本文将从系统分析师的视角,探讨这两大核心技术的本质、关联及其在当今环境下的演进趋势。

一、 通信与网络安全技术:信息流动的“动脉”与“护城河”

通信与网络安全技术主要关注数据在传输过程中的机密性、完整性与可用性,其目标是确保信息能够安全、可靠地在网络空间中流动。对于系统分析师而言,在设计任何涉及网络通信的系统时,都必须将此作为基础考量。

核心组成与技术体现:

1. 加密技术:如同为信息穿上“隐形衣”,是保障数据机密性的核心。系统分析师需根据数据敏感度、性能要求与合规标准(如GDPR、等保2.0),选择对称加密(如AES)、非对称加密(如RSA)或混合加密体系,并合理规划密钥管理体系。

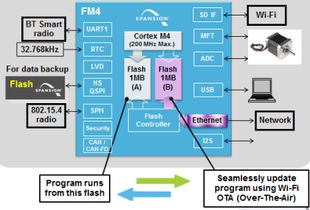

2. 网络协议安全:基础协议的安全加固至关重要。例如,采用TLS/SSL协议替代HTTP以实现HTTPS安全传输,部署IPsec VPN构建安全的站点间或远程访问通道。系统分析师需确保系统架构支持这些安全协议。

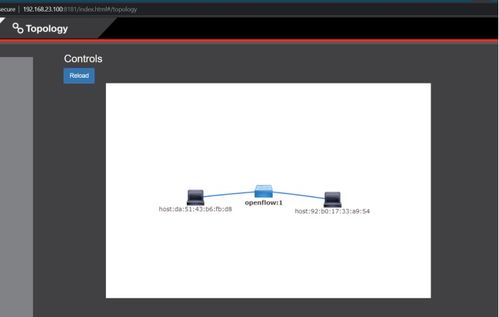

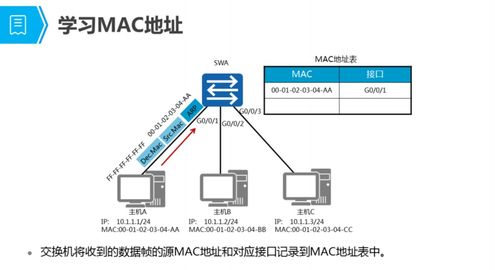

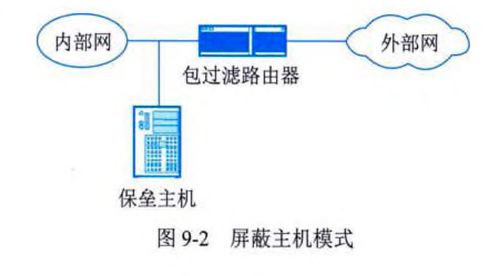

3. 边界防护技术:防火墙、入侵检测/防御系统(IDS/IPS)如同网络的“守门人”与“巡逻兵”,负责监控和过滤网络流量,抵御外部攻击。系统分析师需参与制定访问控制策略(ACL),定义清晰的网络分区(如DMZ区)。

4. 安全通信架构:在设计微服务、云原生或物联网系统时,需引入零信任网络架构(ZTNA)、软件定义边界(SDP)等理念,确保即使内部通信也需经过验证和加密,实现“从不信任,始终验证”。

二、 系统访问控制技术:资源守卫的“精准门禁”

如果说通信安全保护的是“路”上的安全,那么系统访问控制技术则聚焦于“门”后的安全,即确保只有经过授权的合法用户,才能以规定的方式访问特定的系统资源(数据、功能、服务)。这是实现最小权限原则的核心。

核心模型与实现机制:

1. 经典访问控制模型:

* 自主访问控制(DAC):资源所有者自主决定访问权限,灵活但管理分散,易产生权限泛滥。常见于早期或小型系统。

- 强制访问控制(MAC):基于系统强制设定的安全标签(如密级)进行访问决策,安全性高但灵活性差,多见于政府、军事系统。

- 基于角色的访问控制(RBAC):当前企业级应用的主流模型。系统分析师通过定义角色(如“财务专员”、“部门经理”),将权限分配给角色,再将角色赋予用户。这极大简化了权限管理,符合企业组织结构。

- 前沿访问控制模型:

- 基于属性的访问控制(ABAC):一种更动态、更细粒度的模型。访问决策基于用户属性(部门、职位)、资源属性(敏感等级)、环境属性(时间、地理位置、设备安全状态)等多种属性组合的动态策略。ABAC非常适合复杂的、动态的云计算和跨域协作场景,是零信任架构在访问控制层面的具体体现。

- 关键支撑技术:强大的访问控制离不开身份认证的支撑。多因素认证(MFA)、单点登录(SSO)、联合身份管理(如基于SAML、OIDC)等技术,与访问控制技术紧密结合,共同构成了完整的身份与访问管理(IAM)体系。

三、 融合与协同:构建纵深防御体系

在真实的系统分析与设计过程中,这两类技术绝非孤立存在,而是深度集成,形成纵深防御。

- 场景示例一:远程办公访问公司内部应用

- 通信安全层:员工通过VPN(或ZTNA网关)建立加密隧道连接公司网络。

- 访问控制层:连接建立后,员工需通过SSO门户进行MFA认证。认证成功后,根据其RBAC角色(如“远程研发工程师”)或ABAC策略(判断其设备是否已安装安全客户端、访问时间是否合规),系统动态授予其对代码仓库、内部文档系统等资源的特定访问权限(如可下载但不可删除)。

- 场景示例二:微服务间API调用

- 通信安全层:服务间所有API通信强制使用mTLS双向认证和加密,确保服务身份可信且传输数据保密。

- 访问控制层:每个API端点实施细粒度的访问控制。调用方服务需携带由中央认证服务颁发的JWT令牌,API网关或服务本身根据令牌中的声明(Claims,即属性)进行ABAC策略判定,决定是否允许此次“订单服务”查询“用户服务”的特定联系方式。

四、 对系统分析师的启示与未来展望

面对日益复杂的威胁 landscape,系统分析师必须:

- 在需求分析阶段即嵌入安全思维:将通信安全与访问控制需求作为功能性需求和非功能性需求(安全性、合规性)的重要组成部分进行采集和分析。

- 精通模型与技术的选型:能够根据业务场景(如高合规性要求、高动态性环境)、技术架构(单体、微服务、混合云)和成本预算,为系统选择最合适的通信安全方案(如传统VPN vs. ZTNA)与访问控制模型(RBAC vs. ABAC)。

- 推动零信任架构的落地:理解零信任“身份为新边界”的核心思想,在系统架构设计中,推动网络层面(微分段、SDP)与访问控制层面(ABAC、持续认证)向零信任原则演进。

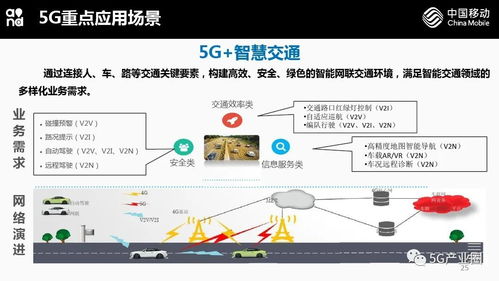

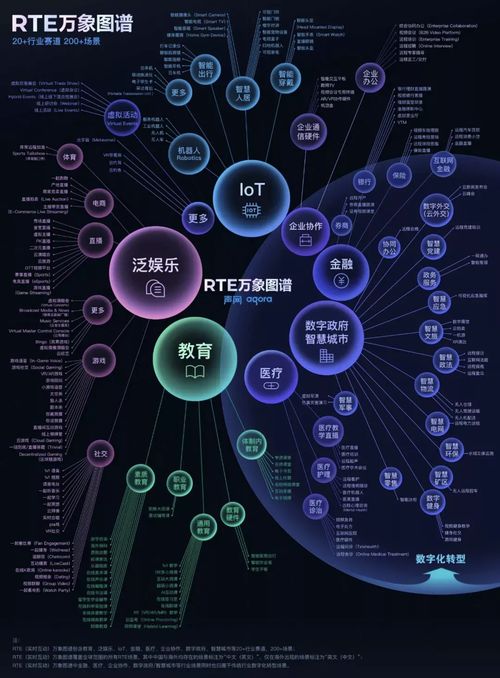

- 关注新兴技术的影响:物联网(IoT)设备的海量连接、5G网络的高带宽低延迟、人工智能的广泛应用,都对通信安全(如轻量级加密、边缘安全)和访问控制(如基于AI行为的异常检测与动态权限调整)提出了新的挑战与机遇。

****

通信与网络安全技术构建了信息传输的“安全通道”,系统访问控制技术则铸造了资源访问的“智能门锁”。二者相辅相成,缺一不可。作为系统分析师,唯有深刻把握其技术原理、发展脉络与融合之道,才能在系统规划与设计的源头筑起坚固的安全防线,为组织在数字时代的稳健航行保驾护航。

如若转载,请注明出处:http://www.dwpqw.com/product/33.html

更新时间:2026-03-01 02:29:21